3.4 Progetto per una distribuzione ad alta disponibilità

Di seguito è riportato un esempio di come distribuire Host Access for the Cloud in modo scalabile, sicuro e ad alta disponibilità. Anche se i dettagli di ogni implementazione saranno diversi, ad esempio potreste implementare tre o più server di sessione. L'obiettivo è quello di fornire un buon punto di partenza conosciuto e di rispondere alle domande di implementazione più comuni.

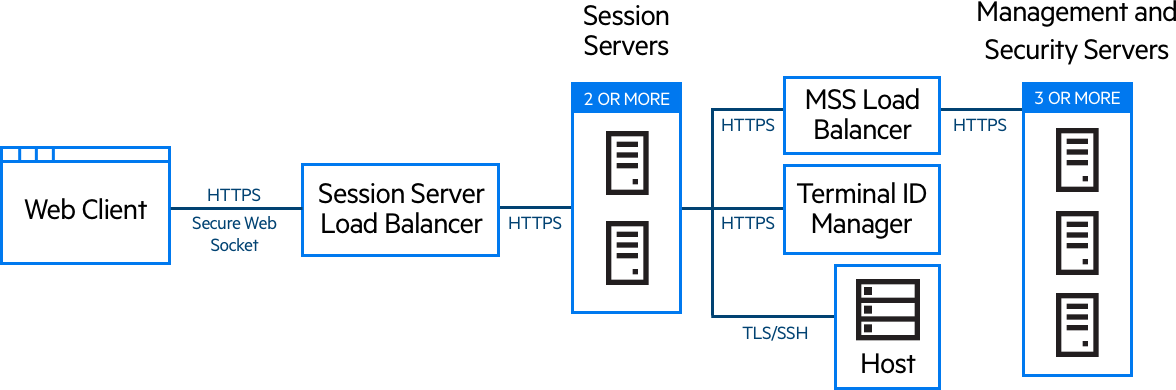

3.4.1 Architettura

Questa distribuzione è composta da:

-

Un sistema di bilanciamento del carico per il server di sessione

-

Due o più server di sessione

-

Bilanciamento del carico per MSS

-

Tre o più server MSS

-

Terminal ID Manager

-

Un server LDAP o un server di gestione delle identità

-

Un sistema host/mainframe

Vantaggi della distribuzione

In questo esempio viene mostrata una configurazione con le seguenti caratteristiche:

-

Capacità per un massimo di 3.000 sessioni host con la possibilità di ridimensionamento in base alle esigenze

-

Alta disponibilità dei principali servizi, riduzione del numero dei singoli punti di errore e distribuzione del carico mediante sistemi di bilanciamento del carico

-

Possibilità di gestire contemporaneamente errori di un server di sessione e di un server MSS senza una significativa riduzione delle prestazioni del client Web, grazie alla capacità aggiuntiva integrata

-

Opzioni di autenticazione e autorizzazione per MSS

-

Protezione delle comunicazioni tramite HTTPS

Passaggi per completare la distribuzione

Per effettuare la distribuzione, è necessario completare i passaggi seguenti:

-

Acquisire familiarità con i concetti di base della distribuzione

-

Effettuare il provisioning delle risorse in base ai requisiti di sistema e alle linee guida per il dimensionamento

-

Installare MSS e creare un cluster

-

Configurare il sistema di bilanciamento del carico per MSS

-

Installare i server di sessione

-

Configurare il sistema di bilanciamento del carico per il server di sessione

-

Verificare la distribuzione

-

Configurare il Single Sign-On (facoltativo)

-

Configurare Terminal ID Manager (facoltativo)

I concetti di base della distribuzione, i requisiti di sistema e le linee guida per il dimensionamento sono stati indicati nelle sezioni precedenti.

Installazione di MSS

Installare tre server MSS e configurare ciascuno di essi per la gestione in cluster. È disponibile della documentazione con i dettagli sui passaggi del processo:

-

Aprire le porte sul firewall. Le porte utilizzate da MSS e Host Access for the Cloud sono elencate qui.

-

Installare MSS, quindi i componenti di Host Access for the Cloud per MSS eseguendo il programma di installazione di Host Access for the Cloud su ciascun server MSS.

-

Aggiungere ogni server a un cluster.

-

Su ciascun server MSS configurare le impostazioni generali, le impostazioni di sicurezza e altre impostazioni, in base alle esigenze.

Altre risorse:

-

Installation Guide (Guida all'installazione)

-

MSS Clustering (Gestione in cluster MSS)

Configurazione di un sistema di bilanciamento del carico per MSS

Come descritto nella sezione Utilizzo dei sistemi di bilanciamento del carico di questo manuale, per la configurazione del sistema di bilanciamento del carico per MSS ad elevata disponibilità, è possibile utilizzare questi valori:

-

Algoritmo di bilanciamento del carico: Least Connections (Connessioni minime) (o un'impostazione analoga)

-

Persistenza della sessione: Enabled (Abilitata) - Utilizzare il cookie JSESSIONID esistente

-

Poiché i cookie non vengono memorizzati nel server di sessione quando funziona come client per MSS, per la persistenza il sistema di bilanciamento del carico di MSS deve utilizzare il cookie JSESSIONID esistente o l'indirizzo IP di origine (o un elemento analogo).

-

Se si utilizza l'elenco Assigned Sessions (Sessioni assegnate), vedere Configurazione dell'elenco Assigned Sessions (Sessioni assegnate) (facoltativo) per ulteriori informazioni.

-

-

Endpoint del controllo integrità: https://<server-mss>/mss/

-

TLS: configurare TLS e installare i certificati in base alle esigenze.

Installazione dei server di sessione

Installare due o più server di sessione.

Per ciascun server di sessione, effettuare le seguenti operazioni:

-

Aprire le porte sul firewall. Le porte utilizzate da MSS e Host Access for the Cloud sono elencate qui

-

Installare il server di sessione. Durante l'installazione, scegliere di utilizzare un server MSS remoto e immettere l'indirizzo e la porta del sistema di bilanciamento del carico di MSS.

-

Importare il certificato del server di sessione nell'archivio attendibilità di ogni sottosistema attendibile di MSS: system-trustcerts.bcfks.

SUGGERIMENTO:Questa operazione viene effettuata automaticamente sul server MSS scelto dal sistema di bilanciamento del carico durante l'installazione, ma deve essere eseguita manualmente sugli altri server. È consigliabile importare o verificare la presenza del certificato su ciascun server MSS.

-

Installare ciascun certificato MSS nell'archivio attendibilità del server di sessione: trustcerts.bcfks.

Altre risorse:

Configurazione del sistema di bilanciamento del carico del server di sessione

Per configurare il sistema di bilanciamento del carico, utilizzare questi valori:

-

Algoritmo di bilanciamento del carico: Least Connections (Connessioni minime) (o un'impostazione analoga)

-

Persistenza della sessione: Enabled (Abilitata) - Utilizzare JSESSIONID o un nuovo cookie. A differenza del sistema di bilanciamento del carico di MSS, non è necessario utilizzare il cookie JSESSIONID esistente.

-

Endpoint per la verifica dello stato: https://<server di sessione>/actuator/health

- Per il server di sessione, in particolare, prestare attenzione quando si configura la modalità con cui individuare un nodo che ha restituito un errore e le operazioni da eseguire dopo tale evento. Se all'istanza sono ancora connessi degli utenti, è possibile che le loro connessioni all'host vengano interrotte. Per evitare di contrassegnare troppo in anticipo un'istanza come istanza con errore, si consiglia di aumentare il numero di timeout o di tentativi. Alcuni sistemi di bilanciamento del carico forniscono una "modalità di svuotamento", che consente agli utenti esistenti di rimanere connessi, mentre i nuovi utenti vengono indirizzati ad altre istanze.

-

TLS: configurare TLS e installare i certificati in base alle esigenze.

Configurazione dell'indirizzo di richiamata MSS

In MSS viene fornito un indirizzo di richiamata al server di sessione ogni volta che si crea o si modifica una sessione. Per default, viene utilizzato l'indirizzo specificato in management.server.url.

Se il server MSS si trova dietro un proxy e il server di sessione non è in grado di raggiungere l'indirizzo:

-

Impostare la proprietà management.server.callback.address in ciascun file container.properties di MSS su un indirizzo che il server di sessione, di uno specifico MSS, possa raggiungere.

NOTA:Se il server di sessione utilizza HTTP per eseguire la connessione all'indirizzo di richiamata MSS, impostare la proprietà management.server.callback.address.http su True nel file container.properties di ciascun server di sessione.

-

Riavviare il server per rendere effettivi i nuovi valori delle proprietà.

Verifica dell'installazione

Dopo l'installazione e la configurazione di tutti i componenti, sarà necessario:

-

Eseguire il login a MSS Administrative Console (mediante il sistema di bilanciamento del carico di MSS).

-

Accedere a Gestisci sessioni > Aggiungi una nuova sessione e creare una sessione di prova.

-

Assegnare la sessione di prova a un utente di prova.

-

Eseguire il login al server di sessione come utente di prova, tramite il sistema di bilanciamento del carico del server di sessione.

-

Verificare che la sessione assegnata sia disponibile, sia aperta e in grado di connettersi.

Configurazione del Single Sign-On (facoltativa)

Di seguito sono riportate alcune considerazioni da fare quando si configura il Single Sign-On in una distribuzione ad alta disponibilità.

SAML (Security Assertion Markup Language)

-

Importare il certificato del sistema di bilanciamento del carico in ogni servletcontainer.bcfks di MSS come certificato attendibile.

-

Aggiornare management.server.url in ciascun file container.properties di MSS affinché utilizzi l'indirizzo del sistema di bilanciamento del carico di MSS.

-

Impostare la proprietà management.server.callback.address in ciascun file container.properties di MSS su un indirizzo che il server di sessione, di uno specifico MSS, possa raggiungere.

-

Riavviare i server MSS.

-

Accedere ad Administrative Console del server MSS attivo per configurare l'autenticazione SAML.

- Verificare che nel campo Assertion consumer service prefix URL (URL prefisso del servizio consumer di asserzione), sia utilizzato il DNS del sistema di bilanciamento del carico di MSS, quindi aggiungere il DNS del sistema di bilanciamento del carico di MSS e di Host Access for the Cloud alla white list SAML.

-

Effettuare il download e modificare i metadati del provider di servizi inserendo l'indirizzo di ogni server MSS come AssertionConsumerService e importare i metadati aggiornati nel provider di identità SAML.

Ad esempio:

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://mss-loadbalancer:8443/mss/callback/SAML2Client" index="0"/> <md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://mss-server-1:8443/mss/callback/SAML2Client" index="1"/> <md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://mss-server-2:8443/mss/callback/SAML2Client" index="2"/> <md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://mss-server-3:8443/mss/callback/SAML2Client" index="3"/

X.509

In ogni caso, il certificato utilizzato deve avere un nome alternativo del soggetto (Subject Alternative Name, SAN) contenente tutti i nomi DNS del server MSS, oltre al nome DNS del sistema di bilanciamento del carico.

-

Verificare che il firewall sul server MSS consenta il traffico HTTP sulla porta di autenticazione reciproca: il valore predefinito è 8003.

-

In ciascun server MSS:

-

Sostituire il certificato della voce servlet-engine nei file servletcontainer.bcfks.

-

Sostituire il certificato della voce di sistema nei file system-keystore.bcfks.

-

-

Importare il certificato in ciascun server di sessione:

-

Il file trustcerts.bcfks come certificato attendibile.

-

-

Riavviare i server MSS e di sessione.

-

Configurare i sistemi di bilanciamento del carico di MSS e HACloud per il metodo pass-through di TSL.

-

Configurare l'autenticazione X.509 come mostrato qui: Configurazione dell'autenticazione X.509.

Configurazione dell'elenco Assigned Sessions (Sessioni assegnate) (facoltativo)

Per utilizzare l'elenco Assigned Sessions (Sessioni assegnate) per avviare nuove sessioni, è necessario eseguire ulteriori operazioni di configurazione:

-

Configurare il sistema di bilanciamento del carico di MSS in modo da stabilire la persistenza prima sui cookie SESSIONID e successivamente sui cookie JSESSIONID. È importante configurare la persistenza in tale ordine specifico.

-

L'accesso all'elenco Assigned Sessions (Sessioni assegnate) deve avvenire tramite lo stesso sistema di bilanciamento del carico di MSS utilizzato dal server di sessione HACloud per la connessione a MSS.

Per ulteriori informazioni, vedere: